Co to jest atak DDoS i Brute-Force? Co zrobić w wypadku ataku?

Polecane

Co to jest atak DDoS?

Co to jest atak DDoS?

Drogie Czytelniczki i drodzy Czytelnicy bloga informatycznego, w chwili pisania tej publikacji, czyli w dniu 08-12-2022, godzina 11:15, trwa zmasowany atak DDoS na całą Polskę, a może i więcej. A właściwie to rozpoczęło się od godziny 10:41 dnia 07-12-2022. To, właśnie, posłużyło powodem do napisania niniejszej publikacji.

Spis treści

- Co to jest atak typu DoS i DDoS?

- Co jest źródłem ataku DDoS czyli farmy botów.

- Kto zleca ataki DDoS?

- Co lub kogo atakują hackerzy podczas zmasowanego DDoS?

- Atak Brute-Force na WordPress.

- Jak wykryć atak DDoS?

- Jak zabezpieczyć systemy przed DDoS?

- Czy atak DDoS jest przestępstwem?

- Świątynia Wszystkich Świętych czyli Backup (kopia zapasowa).

- Aktualizacja z dnia 13 grudnia 2022.

Co to jest atak typu DoS i DDoS?

DoS to skrót od angielskiego Denial of Service, co oznacza przerwa w obsłudze. To jest rodzaj działań (przeważnie hackerskich), mających na celu wymusić blokadę działania serwisu, sieci lub sprzętu. Najprostszej wywołać blokadę serwisu poprzez ciągłe zmasowane wysyłanie zapytań do systemu teleinformatycznego. Tłumacząc na ludzki - wysłać do systemu więcej zapytań niż system jest w stanie obrobić, wtedy system (o ile nie jest dobrze zabezpieczony) po prostu odmówi obsługi kolejnych prawdziwych klientów, albo i w ogóle padnie.

Kiedyś (w laboratorium w ramach testu na odpowiednio wyposażonym stanowisku) udało mi się zrestartować centrale telefoniczną poprzez wysyłanie poleceń PING z kilkunastu komputerów na raz, z każdego komputera po kilkadziesiąt sesji PING’owania, co łącznie dało ponad setkę sesji. System (centrala telefoniczna) padł, było wymagane ponowne ręczne uruchomienie.

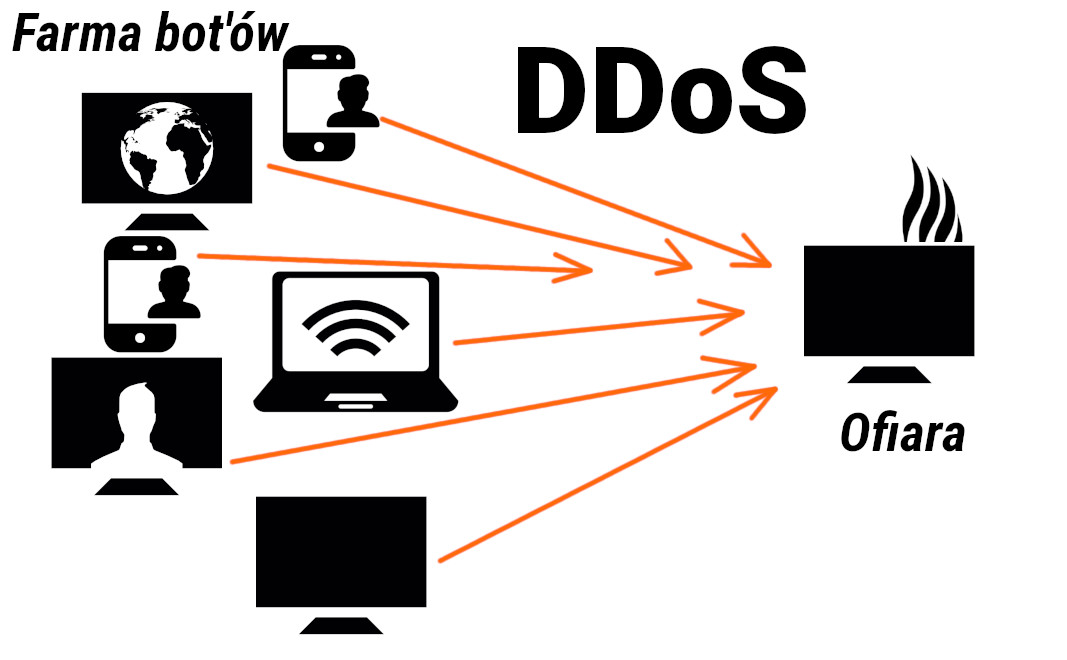

Natomiast definicja DDoS w języku angielskim brzmi jako Distributed Denial of Service. Czyli rozproszony atak DoS. Generalnie, DDoS to jest bardziej rozbudowana wersja DoS. Do ataku DDoS są używane komputery (w różnej postaci, m.in. smartfony, laptopy, serwery, komputery stacjonarne) rozproszone w terenie, wysyłające zapytania do systemu ofiary.

Atak DDoS

Atak DDoS

Co jest źródłem ataku DDoS czyli farmy botów.

W czasach dzisiejszych do ataków DDoS służą tak zwane rozproszone farmy botów. Bot to mały program komputerowy (lub smartfonowy) który oczekuje na zdalne polecenie żeby się uaktywnić i wykonać zdalne polecenie. Na przykład, bot może wysłać zapytanie do wybranego systemu - do banku, do sklepu internetowego itd.

Z reguły złośliwe boty są rozpowszechniane poprzez wirusy komputerowe, poprzez przeróżne instalatory oprogramowania (otóż, moi drodzy, uważajcie co i skąd instalujecie, zarówno na komputerze jak i na telefonie), a nawet są wbudowywane w zwykłe użytkowe programy na telefon czy też na komputer. I teraz wyobraźcie sobie, że na całym świecie istnieją dziesiątki milionów zakażonych komputerów i telefonów (być może Twój albo mój też..., chociaż ja w miarę posiadanej wiedzy i doświadczenia dbam o to oby tak się nie stało), które oczekują na zdalne polecenie. I tu przychodzi polecenie, na przykład, wysyłać w kółko co 30 sekund zapytanie do systemu bankingu internetowego. I 15 000 000 urządzeń z różnych zakątków świata jednocześnie co 30 sekund wysyłają takie zapytania... To generuje tak ogromny ruch w sieci że mało który system (musi być odpowiednio zaprojektowany i zabezpieczony) jest w stanie wytrzymać takie obciążenie.

Z reguły, struktury hackerskie mają kontrolę nad tym ile jednocześnie zapytań wyślą, przez jaki czas je wysyłają i jakie dokładnie to będą zapytania.

Kto zleca ataki DDoS?

Ataki typu DoS zarówno jak i DDoS to jest broń cybernetyczna.

Ataki DDoS czasem są robione w ramach wyścigu grup hackerskich, ale zdecydowanie częściej ataki typu DDoS są zlecane przez rządy państw terrorystycznych, przez wielkie korporacje (w ramach zniszczenia konkurencji, albo też blogerów i dziennikarzy którzy ujawniają niewygodne informacje). Politycy często idą po usługi hackerów w ramach kampanii wyborczej (żeby napieprzyć oponentom). Religianci też czasem sięgają po zlecenia na DDoS ataki, na przykład na media ujawniające prawdę o ich życiu, źródłach finansowania itd.

W tym miejscu warto zwrócić uwagę że ataki DDoS podobnie jak zwykła broń, mogą być używane nie tylko do działań ofensywnych, bo są znane wypadki kiedy ataki hackerskie były wykorzystane do działań defensywnych. Pamiętacie ataki organizowane przez Anonymous na rosyjską telewizję propagandową na początku wojny w Ukrainie (luty/marzec 2022)?

Co lub kogo atakują hackerzy podczas zmasowanego DDoS?

Technicznie podczas ataku DDoS zawsze są atakowane sprzęty podłączone do sieci, czyli serwery, routery i inny sprzęt sieciowy, centrale telefoniczne, magazyny danych. Ataki mogą być mniejsze, takie jak zlecenie zaatakowania konkretnego sklepu internetowego, albo większe - te zamawiane przez rządy państw terrorystycznych, na przykład, na uniemożliwienie funkcjonowanie całej bankowości elektronicznej w wybranym kraju.

Z grubsza, jeśli zaatakować centrum procesingowe systemu płatniczego, to zaprzestaną działać terminale płatnicze w sklepach (takie coś też było w Polsce parę tygodni temu).

Religianci i politycy czasem zlecają ataki na niewygodne dla nich media i źródła informacji, takie jak blogi, portale społecznościowe, plotkarskie itd.

Nie ważne na cel i skalę ataku, w każdym ataku DDoS cierpi sprzęt podłączony do sieci. Owszem, może tak być że serwer dalej działa, a jakaś usługa (oprogramowanie) zostało zablokowane przez ogromny ruch w sieci, ale może tak być że całe serwerownie (tu publikacja na temat infrastruktury internetowej, w tym co to jest serwerownia) zostają zablokowane.

Ataki DDoS mogą być skierowane na konkretną jedną aplikację sieciową, na konkretny jeden serwer (konkretny adres IP), na konkretny protokół (np. żeby nie działała poczta elektroniczna, lub strony WWW) albo na cały obszar sieci - żeby nic nie działało.

Ataki DDoS to nie tylko brak działania któregoś systemu przez chwilę. Atak DDoS może mieć bardzo poważne konsekwencje, bo w niektórych systemach po zmasowanym ataku da się uzyskać dostęp z uprawnieniami administratora, ściągnąć lub wgrać złośliwe dane (SQL-injection i inne) itd. Czasem jak system odmówi posłuszeństwa w skutku DDoS, da się pozyskać dostęp do buforów pamięci systemu, więc skutki mogą być bardzo groźne. To, właśnie, w ten sposób hackerom czasem udaje się wyświetlić swoje taśmy z newsami w telewizji.

Atak Brute-Force na WordPress

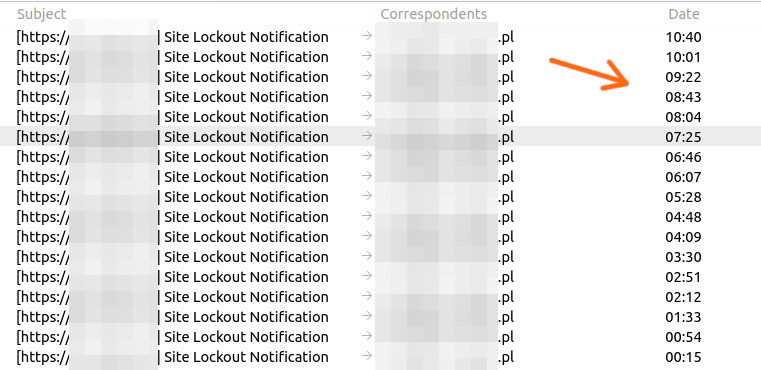

Brute-Force to inny rodzaj ataku, ale wspominam o tym bo to trwa w tej chwili, a celem jest zainstalowanie złośliwego oprogramowania w potencjalnie zaatakowanym WordPress, które w przyszłości będzie wykorzystane do generowania ataków DDoS. Atak Brute-Force to, w dużym skrócie, próba doboru hasła do atakowanego systemu w celu uzyskania dostępu.

Na świecie jest co najmniej kilka milionów aktywnych stron internetowych, opartych o WordPress. Są cale farmy botów, próbujące pozyskać dostęp do cudzych systemów opartych o WordPress, w celu zainstalowania wirusa, który później na zdalne polecenie zaatakuje wskazany cel.

Na WordPress dokonują zmasowanego ataku brute-force w celu uzyskania dostępu z uprawnieniami administratora, a potem próbują zainstalować wirusa w systemie. Natomiast wirus już potrafi na zlecenie wykonywać ataki typu DDoS. Cały czas podkreślam że próbują, a nie na pewną instalują, bo da się przed tym zabezpieczyć - kwestia odpowiednich wtyczek i mądrze poustawianych uprawnień do plików i folderów.

W ciągu dzisiejszego dnia (a właściwie to raz na jakiś czas się powtarza) obserwuję ogromny zautomatyzowany ruch na wielu stronach WordPress, którymi się opiekuję (moje własne i projekty moich Klientów), próbujący uzyskać dostęp do panelu administratora WordPress. Przy czym, leci z różnych zakątków świata. To nie jest tak że ktoś robi to od siebie - leci z całego świata.

W celu zabezpieczenia WordPress polecam wtyczkę All In One WP Security. Żeby nie było - to nie jest reklama, wtyczka jest bezpłatna i naprawdę robi robotę. Za pomocą tej wtyczki da się zmienić standardowy adres panelu administratora WordPress czyli wp-admin oraz zabezpieczyć stronę przed atakiem typu brute-force (trzeba to ręcznie wyklikać, samego zainstalowania wtyczki nie wystarczy).

Teraz, w czasie pisania tej publikacji, na jedną z moich stron www postawioną w oparciu o WordPress trwa zmasowany atak brute-force, jakaś farma botów bezskutecznie prubóje uzyskać dostęp z uprawnieniami administratora. Mój system blokuje adres IP na 24 godziny po trzech nieudanych próbach zalogowania się. O każdym fakcie zablokowania (czyli ktoś z tego samego IP próbował dobrać hasło więcej niż 3 razy). Jak widać, pompują aż się kurzy, ale bezskutecznie bo ja ich blokuję:

Atak Brute-Force na WordPress

Atak Brute-Force na WordPress

Jak wykryć atak DDoS?

Jeśli serwer lub aplikacja już zamula, albo nie działa wcale - jest za późno.

Najlepiej jest monitorować logi serwera, statystyki odwiedzin stron i portali internetowych, statystyki zapytań. W niektórych firmach (w Call Center, na centralach telefonicznych itd) są zatrudnieni osoby ciągłe monitorujące stan systemów. Natomiast, jeśli nie jesteśmy aż tak poważnym przedsiębiorstwem telekomunikacyjnym, wystarczy że zainstalujemy jakieś oprogramowanie, które będzie informować nas mailem lub SMSem o podejrzanym ruchu. Zdecydowanie lepiej SMS, bo dopóki maila zauważymy i przeczytamy to już może być po sprawie.

Jak zabezpieczyć systemy przed DDoS?

Jeśli sami konstruujemy sieć, to dobrze działa następujący schemat: załóżmy że serwer ma kartę sieciową o przepustowości 1 Gbit/sec, wtedy przed serwerem warto zainstalować zaawansowany router o przepustowości 10 Gbit/sek i ograniczyć na nim przepustowość do 300 Mbit/sec. W ten sposób nigdy nie dojdzie do zawalenia na skutek DDoS ani serwera ani routera. Do tego użyć oprogramowania (np. UFW) blokującego zbędny ruch na serwerze. Mądrze skonfigurować strukturę i uprawnienia do plików i folderów.

Jeśli mamy w sieci dedykowane oprogramowanie - wszystko zależy od zdolności, wiedzy, doświadczenia i sposobu myślenia twórców oprogramowania. Znając polskie IT - najlepszy programista to ten który zgadza się na najniższą stawkę, a przetargi wygrywa albo firma prowadzona przez kumpla albo też oferująca najniższą stawkę na rynku, no to nie ma co się dziwić takiemu oto widoku w sklepie:

Płatność tylko gotówką

Płatność tylko gotówką

W wypadku z dedykowanym oprogramowaniem rada jedna: nie oszczędzać na projektantach, programistach i administratorach systemowych. Sorry, nic więcej tu nie poradzę. Dedykowane oprogramowanie zawsze było, jest i będzie bardzo drogie.

Jeśli mamy stronę internetową na własnym serwerze to warto w nietypowy sposób skonfigurować serwer. Średnio ale nietypowo skonfigurowany serwer jest bardziej bezpieczny niż najlepiej zabezpieczony typowymi środkami serwer. To tak jak alarmy samochodowe - najlepszy typowy alarm tak naprawdę nic nie wart w porównaniu do nietypowego systemu zamontowanego w nietypowy sposób w nietypowym miejscu.

Natomiast jeśli korzystamy z usług hostingu - kwestia wyboru odpowiedniego usługodawcy, ponieważ poważne międzynarodowe firmy hostingowe mają w ofercie (i to w cenie podstawowego pakietu) zabezpieczenia przed atakami DDoS.

Zawsze opłaca się wydatek na oprogramowanie monitorujące stan systemów, w tym poprzedzające o atakach DDoS. Często-gęsto jest ot po prostu taniej niż naprawa skutków ataku (a w niektórych wypadkach skutki mogą być nieodwracalne).

Na moich serwerach (zarówno jak i serwerach zarządzanych przeze mnie dla moich klientów) do dnia dzisiejszego nie doszło do żadnego skutecznego ataku hackerskiego. A działam w tej branży od ponad 20 lat. Na 100% nie da się niczego zabezpieczyć, ale jak na razie wszystkie próby odbiłem (skutecznie dla mnie i moich klientów i bezskutecznie dla przestępców).

Czy atak DDoS jest przestępstwem?

Oczywiście że tak. Atak DDoS jest przestępstwem w myśli całego szeregu przepisów Kodeksu Karenego i Ustawy Prawo telekomunikacyjne.

Oto na pierwszy rzut oka:

- Art 165 k.k. - do 12 lat więzienia jeśli w skutku ataku DDoS dojdzie, nawet całkiem przypadkiem, do kolizji samolotów, pociągów, albo do zakłócenia działania sprzętu w szpitalu lub na elektrowni (i wiele innych przykładów);

- Art. 190a §2 k.k. - na przykład, po udanym brute-force i podszywaniu się pod administratora strony;

- Art. 267 §2, §3 k.k. - po uzyskaniu na skutek ataku DDoS nieuprawnionego dostępu;

- Art. 268, 268a k.k. - jeśli system padnie po skutecznym ataku DDoS;

- Art. 269 k.k. - jeśli w skutku ataku DDoS dojdzie do uszkodzenia systemu lub danych.

- Art. 269a k.k. - to już za sam fakt wywołania/zlecenia ataku DDoS jest do 5 lat więzienia.

- Art. 269b k.k. - do 5 lat więzienia za samo rozpropagowanie farmy botów, zawirusowanie cudzych systemów itd.

Świątynia Wszystkich Świętych czyli Backup (kopia zapasowa)

Nigdy nie da się zabezpieczyć czegokolwiek na 100%. Jak studiowałem telekomunikacje na politechnice, przez kilka lat nas uczono najważniejszej zasady nauki telekomunikacyjnej: istnieje tylko prawdopodobieństwo mniejsze od 1 że połączenie na żądanie się zainicjuje, nigdy nie ma 100%. I cała nauka o telekomunikacji jest poświęcona zrozumieniu jakie jest prawdopodobieństwo że połączenie da się ustawić.

Dokładnie to samo z zabezpieczeniami przed wirusami komputerowymi i atakami (w tym DDoS): istnieje tylko prawdopodobieństwo mniejsze od 1 że da się uchronić system przed atakiem. Nasze zadanie polega na zwiększeniu prawdopodobieństwa uchronić system i na zmniejszeniu negatywnych skutków ewentualnego ataku.

Otóż, zawsze warto mieć aktualną kopie zapasową (potocznie zwaną backup’em) systemu - strony, konfiguracji serwera, bazy danych, plików itd, z której będziemy w stanie odtworzyć system jeśli zajdzie taka potrzeba. Łącznie środki zapobiegawcze atakom hackerskim + aktualna kopia zapasowa przechowywana w kilku miejscach na raz - są dość bezpiecznym i rozsądnym podejściem do cybezbezpieczeństwa.

Aktualizacja z dnia 13 grudnia 2022.

Ataki DDoS oraz Brute-Force trwają bez przerwy do dzisiaj (13 grudnia 2022) i nie wiadomo ile jeszcze potrwają. Proszę napiszcie w komentarzach czy Was też atakują, czy zauważyliście dziwny ruch na Waszych serwerach?

Jeśli znalazłe[-a]ś w tekście, literówkę, błąd stylistyczny albo inny błąd językowy - bardzo proszę o napisanie poprawki w komentarzu pod artykułem albo przez formularz kontaktowy. Dziękuję!

![[AKTUALIZACJA 5 maja 2025] Cyberatak na Polskę 26 lutego - 5 maja 2025 - Czytaj artykuł na blogu informatycznym Sergiusza Diundyka. [AKTUALIZACJA 5 maja 2025] Cyberatak na Polskę 26 lutego - 5 maja 2025 - Czytaj artykuł na blogu informatycznym Sergiusza Diundyka.](https://img.sd.info.pl/article/media/67c2557d9b734_cyberatak_140_86.jpg)

Witajcie na blogu informatycznym!

Witajcie na blogu informatycznym!