Co to jest phishing i spoofing mailowy? Albo uważaj w co klikasz!

Polecane

Co to jest phishing i spoofing?

Co to jest phishing i spoofing?

Co to jest phishing?

Phishing to próba prymitywnego oszustwa odbiorcy wiadomości mailowej, SMS lub w innych środkach komunikacji. Cyberprzestępca podszywa się pod inną osobę, pod inna firmę, pod urząd, pod bank lub pod inną instytucję i wyłudza poufne dane. Na przykład, przestępca tworzy stronę internetową podobną do strony banku na domenie z literówką (tu przeczytasz co to jest domena) i wysyła wiadomości mailem że niby musisz pilnie zalogować się do banku i podsyła odnośnik do swojej strony z literówką. Użytkownik, o ile się nie zorientuje, może podać login i hasło na stronie przestępcy.

Niedawno popełniłem artykuł o atakach typu DoS, DDoS i Brute-Force - to są ataki skierowane bezpośrednio na systemy ofiary. Natomiast ataki typu phishing i spoofing są skierowane nie na systemy, tylko na użytkownika (na osobę). Ataki typu DoS, DDoS i Brute-Force odbywają się w płaszczyźnie technicznej, natomiast phishing jest bardziej techniką inżynierii społecznej, wykorzystującą niedoskonałości umysłu ludzkiego. Gdyby każdy użytkownik dokładnie sprawdzał w co klika, gdzie wpisuje login i hasło itd, wtedy ataki typu phishing i spoofing nie były by możliwe. A przynajmniej 95% ataków tego typu nie mieliby prawa bytu. Owszem, pozostałe 5% to są bardziej zaawansowane sposoby, np podszywanie się pod serwer DNS czyli DNS spoofing (czym jest DNS?).

Phishing może być SMS’owy, telefoniczny i wiele innych rodzajów. Nieraz dzwonili do mnie jacyś głupasy z tekstem "ma pan u nas ubezpieczenie... proszę o podanie nazwiska panieńskiego pana matki itd itd".

Jak wykryć phishing mailowy?

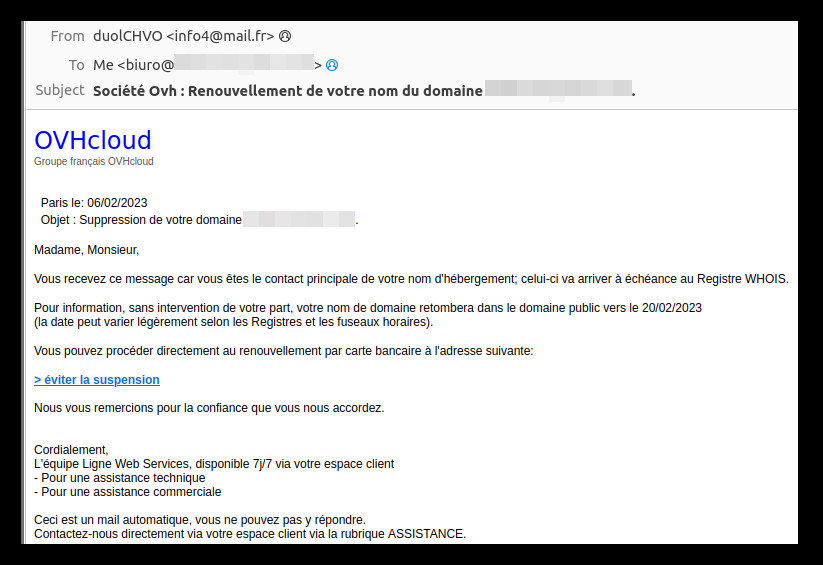

Właśnie z tego powodu powstał pomysł na napisanie niniejszej publikacji, bo ktoś próbował naciągnąć mnie na swój prymitywny phishing. Otóż, jakiś oszust wysłał do mnie tego oto maila:

Oszukańczy email phishingowy

Oszukańczy email phishingowy

Pierwsza czerwona lampka: oszust podszył się pod francuską firmę telekomunikacyjną OVH, tyle że wiadomość została wysłana na mój adres email który nigdy nie był w żaden sposób powiązany z usługami OVH.

Wniosek 1: zwracaj uwagę na wszystkie ewentualne nieścisłości.

Druga czerwona lampka: wszystkie wiadomości od OVH z reguły przychodzą w języku angielskim, natomiast to, akurat, zostało wysłane w języku francuskim.

Wniosek 2: patrz wniosek 1.

Trzecia czerwona lampka: adres nadawcy pochodzi z domeny mail.fr. Co to za adres? Co on ma wspólnego z tym pod kogo podszywa się przestępca? Że co, największa firma telekomunikacyjna Europy rozsyła maili nie z własnej oficjalnej domeny?

Wniosek 3: patrz wniosek 1.

Czwarta czerwona lampka: data którą próbuje nastraszyć przestępca (że niby mi się kończy domena) znacząco odbiega od realnej daty kiedy będę musiał przedłużyć wskazaną domenę.

Wniosek 4: patrz wniosek 1.

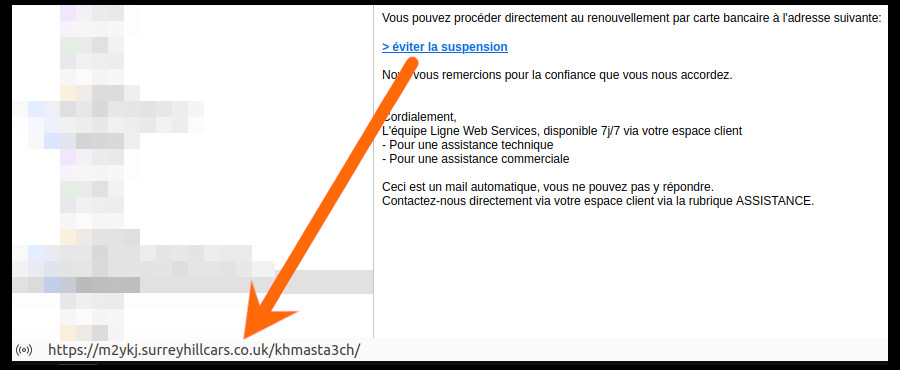

Piąta czerwona lampka: jeśli naprowadzić kursor myszy na link i nie klikać go, to zobaczcie gdzie to prowadzi.

Oszukańczy adres odnośnika

Oszukańczy adres odnośnika

Wniosek 5: zanim cokolwiek klikniesz, zbadaj gdzie to prowadzi; jeśli nie masz pewności co do wiarygodności odnośnika - nigdy nie klikaj. NIGDY!

Dodatkowo warto zwrócić uwagę że w treści tego maila nie znajduje się ani nazwa mojej firmy ani moje imię ani nazwisko, bo przestępca nie wie tak naprawdę do kogo pisze.

To okazała się jakaś bardzo prymitywna próba phishingu mailowego, natomiast zdarzają się znacznie bardziej zaawansowane podróbki.

Co zrobić jeśli kliknąłeś lub kliknęłaś w szkodliwy link?

Ooooo nie!

A jeśli już, to natychmiast zamknij przeglądarkę, po kilkunastu (chyba że używasz przeglądarki od Microsoft lub masz bardzo słaby komputer/smartfon) sekundach uruchom ją ponownie i wyczyścić historię przeglądarki.

Jeśli już podałeś lub podałaś przestępcy dane (login, hasło lub inne wrażliwe dane) - natychmiast zmień hasło w zaatakowanym systemie, ale:

Jeśli dałeś lub dałaś się nabrać na phishing mailowy, do zmiany hasła w zaatakowanym systemie użyj innego urządzenia, albo, przynajmniej dokładnie wyczyść historię przeglądarki zanim zalogujesz się do systemu docelowego.

Jeśli został zaatakowany lub podstawiony serwer DNS (DNS spoofing) - nie wolno logować się do żadnego systemu w celu zmiany hasła aż do naprawy lub zmiany DNS.

Kolejna ważna rzecz - aby utrudnić przestępcom ataki spoofing’owe i phishing’owe, warto we wszystkich wrażliwych systemach ustawić autoryzację dwuetapową. Wtedy jeśli podasz swoje hasło przestępcom to przynajmniej jest szansa że ten drugi etap (z reguły kod SMS) zatrzyma atak.

Co to jest spoofing?

Spoofing to bardziej zaawansowany technicznie phishing. Phishing bardziej opiera się na emocjach i lenistwie ofiary (na przykład kliknąć w link zamiast sprawdzić dokąd on prowadzi, albo pilnie dokonać akcji zanim się zorientujesz że coś jest nie tak), natomiast spoofing skupia się bardziej na podszywaniu się pod znaną markę lub instytucję. Można powiedzieć że phishing to rzucenie do jeziora wędki z przynętą na rybę, a spoofing to opuszczanie akwarium na dno jeziora, a jak ryba tam wpłynie to przestępca natychmiast wyciąga go razem z rybą. I to pierwsze i to drugie ma na celu złapanie ryby. I to pierwsze i to drugie ma na celu wykradanie poufnych danych.

Czasem ataki spoofing’owe są tak doskonałe że ciężko jest od razu wykryć że coś jest nie tak. Na przykład, dobrze podrobiona strona banku z podstawioną z poziomu serwera DNS domeną - użytkownik sam inicjuje logowanie, dlatego ma pewność że to jest właściwa strona, i podaje na przykład hasło.

Jeśli znalazłe[-a]ś w tekście, literówkę, błąd stylistyczny albo inny błąd językowy - bardzo proszę o napisanie poprawki w komentarzu pod artykułem albo przez formularz kontaktowy. Dziękuję!

![[AKTUALIZACJA 5 maja 2025] Cyberatak na Polskę 26 lutego - 5 maja 2025 - Czytaj artykuł na blogu informatycznym Sergiusza Diundyka. [AKTUALIZACJA 5 maja 2025] Cyberatak na Polskę 26 lutego - 5 maja 2025 - Czytaj artykuł na blogu informatycznym Sergiusza Diundyka.](https://img.sd.info.pl/article/media/67c2557d9b734_cyberatak_140_86.jpg)

Witajcie na blogu informatycznym!

Witajcie na blogu informatycznym!